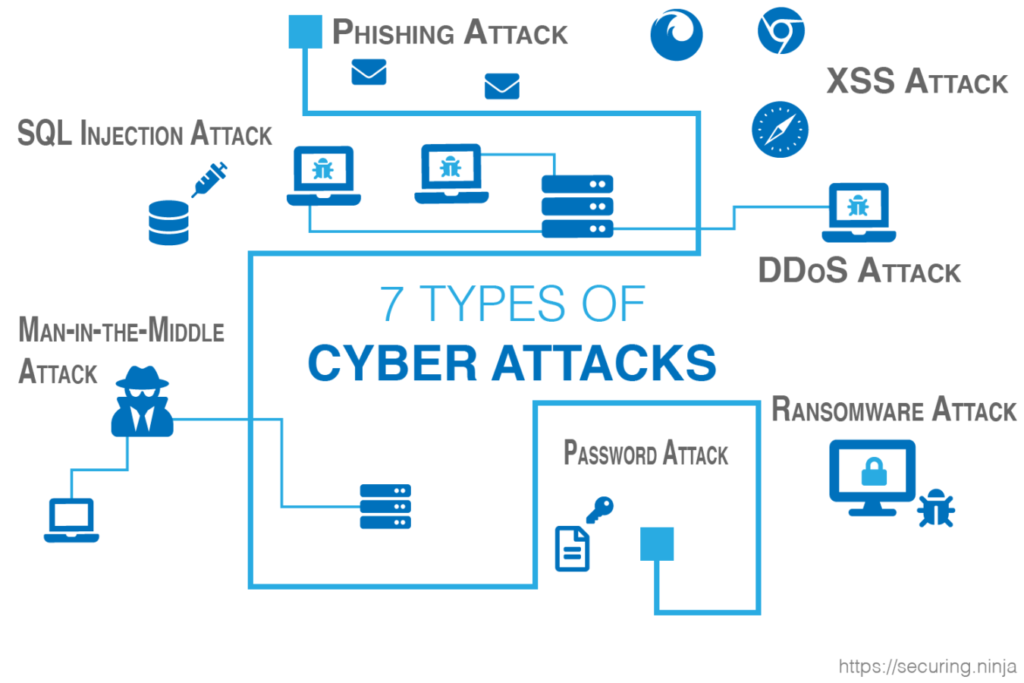

Chào mừng bạn quay trở lại với một bài viết đầy thông tin khác của SCTT. Hôm nay chúng tôi sẽ giải thích 7 loại tấn công mạng phổ biến nhất mà tội phạm mạng sử dụng hàng ngày. Đừng lo, chúng tôi cũng sẽ chia sẻ các mẹo và thủ thuật để bảo vệ khỏi các kiểu tấn công mạng này.

Tội phạm mạng liên tục phát triển các chiến thuật của chúng và nghĩ ra những cách sáng tạo hơn bao giờ hết để đánh cắp thông tin cá nhân của bạn. Bất chấp sự phát triển không ngừng về chiến thuật, vẫn có những xu hướng nhất quán về các kiểu tấn công mà tội phạm mạng sử dụng.

7 loại tấn công mạng sau đây là một trong những loại phổ biến nhất và cũng nguy hiểm nhất.

Nghe có vẻ đáng sợ phải không? Đừng lo lắng. Chúng tôi sẽ xem xét kỹ hơn từng kiểu tấn công và chỉ cho bạn một số thủ thuật đơn giản để bảo vệ chính mình.

Xem thêm: Dịch vụ IT cho doanh nghiệp

Một cuộc tấn công lừa đảo là gì?

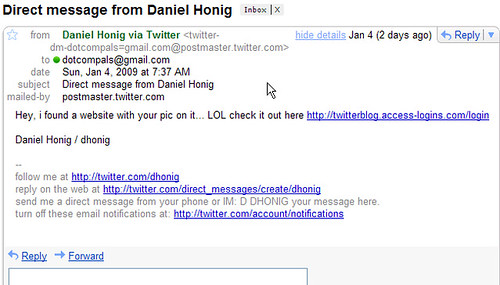

Cuộc tấn công đầu tiên chúng ta sẽ xem xét là một cuộc tấn công lừa đảo. Tôi chắc chắn rằng bản thân bạn đã nhận được khá nhiều email lừa đảo, nhưng hãy cùng xem một cuộc tấn công lừa đảo trông như thế nào.

Tấn công lừa đảo là loại tấn công kỹ thuật xã hội mà tội phạm mạng sử dụng để lấy thông tin từ bạn hoặc khiến bạn thực hiện hành động mà bình thường bạn sẽ không thực hiện. Kiểu tấn công này thường bắt đầu bằng email nhưng cũng có thể dưới dạng cuộc gọi điện thoại hoặc tin nhắn SMS.

Ví dụ trên khẳng định có hình ảnh của bạn trên trang web được liên kết. Nhấp vào liên kết sẽ dẫn đến một biểu mẫu đăng nhập Twitter trông có vẻ ngây thơ. Ngoại trừ hình thức đăng nhập này thực sự được kiểm soát bởi những kẻ tấn công. Ngay sau khi bạn gửi thông tin đăng nhập, kẻ tấn công có thể đăng nhập vào tài khoản Twitter thực của bạn.

Tội phạm mạng sẽ sử dụng nhiều thủ thuật tâm lý khác nhau để khiến bạn nhấp vào liên kết của chúng và nhập thông tin của bạn. Ví dụ trên hy vọng sẽ khơi dậy sự tò mò của bạn đủ để bạn chỉ cần xem bức ảnh này của bạn. Các kỹ thuật khác cố gắng gây áp lực cho bạn bằng một tình huống căng thẳng, chẳng hạn như tài khoản sắp bị khóa.

Mặc dù các cuộc tấn công lừa đảo tổng quát tấn công vào hộp thư đến của hầu hết mọi người vào lúc này hay lúc khác, nhưng có một loại tấn công lừa đảo khác khó phát hiện hơn nhiều.

Tấn công lừa đảo trực tuyến

Trong một cuộc tấn công lừa đảo trực tuyến, thay vì gửi các email lừa đảo chung chung đến một danh sách gửi thư lớn gồm nhiều nạn nhân tiềm năng, tội phạm mạng sẽ nghiên cứu cẩn thận mục tiêu, các yếu tố gây căng thẳng, tính cách của họ, v.v. rồi gửi một email được soạn thảo rất cẩn thận và thuyết phục tới nạn nhân.

Các cuộc tấn công lừa đảo trực tuyến thường nhắm vào các cá nhân ở các vị trí cấp cao như Giám đốc điều hành hoặc những người có quyền truy cập thông tin ngân hàng.

Tội phạm mạng cũng có thể bao gồm thông tin được thu thập từ các nguồn công cộng, được gọi là OSINT, để làm cho thông điệp đó trở nên thuyết phục hơn nhiều. Ví dụ: biết rằng Giám đốc điều hành hiện đang đi du lịch ở Châu Âu sẽ tăng thêm tính xác thực cho thông điệp.

Cách bảo vệ khỏi các cuộc tấn công lừa đảo

Các cuộc tấn công lừa đảo ngày càng trở nên tinh vi hơn và khó phát hiện hơn trong những năm qua. Tuy nhiên, vẫn có một số dấu hiệu cảnh báo phổ biến có thể xác định các nỗ lực lừa đảo.

- Di chuột qua các liên kết để kiểm tra xem chúng có đi đúng nơi bạn mong đợi hay không.

- Xác minh người gửi và địa chỉ email của họ.

- Đây có phải là loại yêu cầu điển hình của người gửi này không?

- Khi nghi ngờ hãy gọi cho người gửi và xác minh yêu cầu.

Những mẹo đơn giản này sẽ bảo vệ bạn trước hầu hết các cuộc tấn công lừa đảo phổ biến. Hãy nhớ rằng, bảo mật là một điều cần phải suy nghĩ và bạn phải luôn cảnh giác!

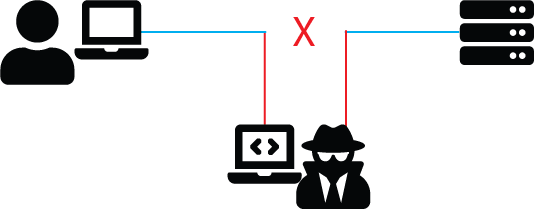

Cuộc tấn công xen giữa là gì?

Tấn công trung gian là một kiểu tấn công đặc biệt nguy hiểm, trong đó kẻ tấn công tự chèn mình vào giữa kết nối của bạn với máy chủ. Trong khi bạn nghĩ rằng bạn đang liên lạc với facebook.com thì tất cả lưu lượng truy cập của bạn thực sự đang được chuyển qua hệ thống tội phạm mạng cho phép chúng theo dõi mọi hành động bạn thực hiện.

Cuộc tấn công trung gian có thể cực kỳ nguy hiểm vì nhiều khi người dùng không biết họ đang liên lạc với kẻ tấn công và sẽ vui vẻ nhập thông tin cá nhân của họ.

May mắn thay, có một số biện pháp đơn giản mà bạn có thể thực hiện để bảo vệ mình trước cuộc tấn công trung gian.

Cách tự bảo vệ mình trước cuộc tấn công trung gian

- Ưu tiên các trang web cung cấp HTTPS (tìm biểu tượng khóa trong trình duyệt của bạn)

- Sử dụng VPN để gửi lưu lượng truy cập của bạn qua đường hầm được mã hóa

- Đọc và hiểu cảnh báo của trình duyệt!

Bây giờ chúng ta hãy xem xét từng điểm này một cách chi tiết hơn. Bắt đầu từ bước 1, bạn phải luôn ưu tiên các trang web cung cấp HTTPS. Hầu hết các trang web ngày nay đều được bảo mật bằng HTTPS nên đây không phải là vấn đề lớn như trước đây. Tuy nhiên, máy chủ có thể bị cấu hình sai nên hãy luôn kiểm tra xem trang có đang sử dụng HTTPS hay không trước khi nhập thông tin nhạy cảm trên trang web.

Trong khi HTTPS mã hóa lưu lượng giữa máy tính của bạn và máy chủ web, VPN sẽ mã hóa tất cả lưu lượng truy cập rời khỏi máy tính của bạn và chuyển nó qua máy chủ VPN trên đám mây.

Đọc cảnh báo của trình duyệt!

Đừng chỉ lướt qua các cảnh báo của trình duyệt! Trình duyệt của bạn sẽ cảnh báo bạn bằng một trang khá rõ ràng nếu có điều gì đó không ổn với mã hóa SSL (HTTPS) của trang web.

Hầu hết điều này xảy ra do quản trị viên web quên gia hạn chứng chỉ trước ngày hết hạn. Cảnh báo tương tự cũng có thể xảy ra khi kẻ tấn công tự chèn vào kết nối của bạn và đang sử dụng chứng chỉ không hợp lệ. Việc bỏ qua cảnh báo của trình duyệt trong trường hợp này có nghĩa là quyền riêng tư của bạn sẽ bị kết thúc vì kẻ tấn công giờ đây có thể xem tất cả lưu lượng truy cập của bạn dưới dạng văn bản thuần túy không được mã hóa.

Mặc dù rất dễ dàng để biết liệu một trang web có đang sử dụng chứng chỉ SSL thích hợp hay không, nhưng cuộc tấn công tiếp theo đòi hỏi kẻ tấn công phải nỗ lực nhiều hơn một chút.

Tấn công SQL SQL là gì?

Bất kỳ ứng dụng hoặc trang web nào lưu trữ thông tin từ và về người dùng đều có thể có một số loại cơ sở dữ liệu phụ trợ để lưu trữ thông tin. Thật không may, có nhiều biểu mẫu được thiết kế kém và không đảm bảo đúng cách dữ liệu đầu vào của người dùng. Điều này có thể khiến kẻ tấn công bỏ qua việc kiểm tra quyền truy cập (chẳng hạn như mật khẩu) hoặc thậm chí thực thi các lệnh tùy ý trên máy chủ.

Chúng ta hãy xem một ví dụ để biết cuộc tấn công tiêm nhiễm SQL hoạt động như thế nào. Trong ví dụ này, chúng tôi sẽ giả sử chúng tôi có một biểu mẫu đăng nhập chấp nhận tên người dùng và mật khẩu. Nếu bạn muốn làm theo, hãy nhớ tải xuống kho lưu trữ bản demo SQL SQL từ Github.

Ví dụ về cuộc tấn công tiêm nhiễm SQL

Thông thường, khi người dùng nhấn “Đăng nhập”, ứng dụng sẽ lấy các giá trị của trường và thực hiện một truy vấn gần giống như:

SELECT * FROM users

WHERE user_name LIKE ''

AND user_pass LIKE '';Hãy để chúng tôi xem điều này trông như thế nào khi chúng tôi đăng nhập bằng người dùng quản trị viên hư cấu của mình. Mình nói hư cấu vì chắc chắn không có admin thật nào có mật khẩu đơn giản như vậy…phải không?

SELECT * FROM users

WHERE user_name LIKE 'admin'

AND user_pass LIKE 'adminpassword';Nếu chúng tôi nhận được kết quả, chúng tôi biết rằng tài khoản người dùng ‘quản trị viên’ tồn tại và mật khẩu là chính xác.

Mật khẩu độc hại

Điều gì xảy ra khi kẻ tấn công độc hại cố gắng truy cập vào biểu mẫu này? Nhu cầu vệ sinh đầu vào thích hợp sẽ rõ ràng ngay lập tức. Chúng ta hoàn toàn có thể bỏ qua việc kiểm tra mật khẩu bằng một mật khẩu được tạo đặc biệt đơn giản:

' OR 1=1;-- Bây giờ truy vấn của chúng tôi trở thành:

SELECT * FROM users

WHERE user_name LIKE 'admin'

AND user_pass LIKE '' OR 1=1;-- ';Điều gì xảy ra bây giờ? Mệnh đề WHERE trên user_name sẽ tiếp tục hoạt động bình thường nhưng vấn đề thực sự xảy ra khi chúng tôi kiểm tra tính hợp lệ của mật khẩu. Vì truy vấn OR 1=1; sẽ luôn đánh giá là TRUE, bất kể mật khẩu nào được nhập.

Việc bổ sung — sau khi kết thúc truy vấn của chúng tôi là một nhận xét SQL. Mọi thứ sau biểu tượng bình luận đều bị bỏ qua. Đây là một thủ thuật hữu ích cho các cuộc tấn công tiêm nhiễm SQL vì nó ngăn chặn mọi lỗi cú pháp tiềm ẩn với phần còn lại của truy vấn.

Ngăn chặn việc tiêm SQL bằng cách vệ sinh đầu vào thích hợp

Rõ ràng có một tin rất xấu là ứng dụng sẽ thực thi bất kỳ lệnh SQL tùy ý nào được gửi. May mắn thay, tất cả những gì cần làm là vệ sinh đầu vào một chút và vấn đề này có thể được giảm bớt. Việc dọn dẹp đầu vào độc hại trước đó sẽ cung cấp cho chúng tôi truy vấn sau:

SELECT * FROM users

WHERE user_name LIKE 'admin'

AND user_pass LIKE '\' OR 1=1;-- ';Chúng tôi thấy rằng trình phân tích cú pháp vệ sinh tưởng tượng của chúng tôi đã thoát khỏi trích dẫn hàng đầu. Bây giờ MySQL coi đầu vào là một chuỗi đơn giản. Đây rõ ràng là một ví dụ rất đơn giản và có nhiều cách khác để chèn SQL.

Đây chính xác là lý do tại sao việc vệ sinh đầu vào của người dùng lại quan trọng đến vậy. Điều gì sẽ xảy ra nếu người dùng không nhất thiết có ác ý? Nếu tên người dùng của họ là d’angelo thì sao? Ứng dụng sẽ xử lý việc đó như thế nào với quá trình khử trùng.

Cuộc tấn công tiêm nhiễm SQL phụ thuộc vào ứng dụng có chứa lỗ hổng cụ thể. Tuy nhiên, kiểu tấn công tiếp theo có thể nhắm mục tiêu vào hầu hết mọi loại thiết bị mạng và khiến các quản trị viên phải đau đầu.

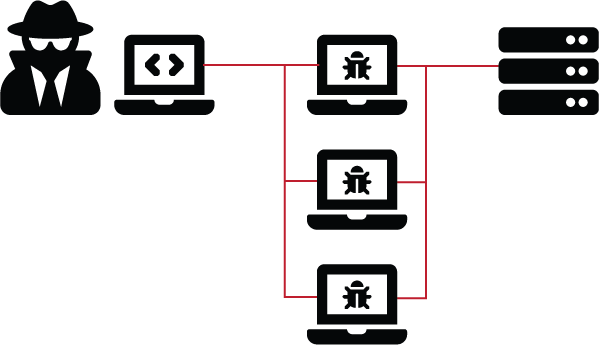

Từ chối dịch vụ phân tán: tùy chọn hạt nhân

Một cuộc tấn công từ chối dịch vụ phân tán (DDoS) cố gắng làm gián đoạn hoạt động của một trang web hoặc dịch vụ bằng cách làm quá tải dung lượng của hệ thống thông qua một lượng lớn các yêu cầu sai sót hoặc không liên quan. Những kẻ tấn công thường sẽ sử dụng botnet hoặc mạng lưới lớn các máy bị xâm nhập để thực hiện cuộc tấn công. Đây là nơi mà một cuộc tấn công từ chối dịch vụ phân tán bắt nguồn từ tên của nó. Điều này làm cho việc đưa vào danh sách đen dựa trên IP trở nên khó khăn vì các yêu cầu đến từ rất nhiều địa chỉ IP có nguồn gốc khác nhau.

Một phương pháp bảo vệ phổ biến chống lại các cuộc tấn công DDoS là sử dụng CDN cũng cung cấp khả năng giảm thiểu DDoS như CloudFlare. Sử dụng dịch vụ như vậy, họ có thể phát hiện và giảm thiểu các cuộc tấn công DDoS khi chúng xảy ra. Bạn thậm chí có thể đã nghe nói về cuộc tấn công DDoS chưa từng có do các thiết bị IoT thực hiện nhằm vào krebsonsecurity.com vào năm 2016. Trong cuộc tấn công này, các tác nhân độc hại đã nhắm mục tiêu vào trang web của Brian với hàng chục triệu thiết bị IoT bị xâm nhập, tạo ra lưu lượng truy cập gần 620 Gbps!

Martin McKeay , người ủng hộ an ninh cấp cao của Akamai, cho biết cuộc tấn công lớn nhất mà công ty từng chứng kiến trước đó xảy ra vào đầu năm nay với tốc độ 363 Gbps.

Tấn công mật khẩu là gì?

Tin tặc thường có thể gặp cơ sở dữ liệu bị rò rỉ về tên người dùng và mật khẩu. Kẻ tấn công không thể đăng nhập trực tiếp bằng các mật khẩu băm này. Tuy nhiên, với đủ thời gian và sức mạnh tính toán, những kẻ tấn công kiên trì có thể phá vỡ hàm băm và khôi phục mật khẩu ban đầu. Điều này sau đó cho phép tin tặc đăng nhập vào dịch vụ được bảo vệ bằng mật khẩu.

Một phương pháp khác là tấn công trực tiếp vào biểu mẫu đăng nhập bằng vũ lực kiểu cũ. Brute Force về cơ bản là đoán với hy vọng tìm được mật khẩu chính xác. Đừng để bị lừa. Việc đoán mật khẩu bằng vũ lực vẫn là một trong những cách phổ biến nhất mà kẻ tấn công xâm phạm tài khoản.

Thay vì cố gắng kết hợp từng ký tự, số và ký hiệu, những kẻ tấn công thường bắt đầu bằng danh sách mật khẩu phổ biến. Các danh sách này đã được tích lũy qua một số lượng lớn các vụ vi phạm và thường được sắp xếp để đặt những mật khẩu phổ biến nhất lên đầu. Điều này giúp giảm đáng kể thời gian cần thiết để bẻ khóa bất kỳ tài khoản nào bằng mật khẩu đơn giản hoặc mật khẩu mặc định. Bạn có thể đảm bảo khá nhiều nếu mật khẩu của bạn là ‘mật khẩu’ thì tài khoản của bạn đã bị xâm phạm.

Chúng tôi đã sử dụng phương pháp tương tự này khi chiếm quyền điều khiển bộ định tuyến bằng vũ lực . Mặc dù ví dụ đó ở quy mô nhỏ hơn nhiều nhưng cuộc tấn công vẫn như cũ.

Tấn công kịch bản chéo trang là gì?

Tập lệnh chéo trang (XSS) là khi mã nhúng trên một trang web có thể nằm trong trình duyệt của người dùng. Cuộc tấn công như vậy thường được sử dụng để khai thác nạn nhân hoặc đánh cắp cookie cho phép kẻ tấn công mạo danh nạn nhân.

Chúng ta hãy xem xét kỹ hơn cách thức hoạt động của một cuộc tấn công kịch bản chéo trang. XSS được biết đến như một cuộc tấn công tiêm mã vào trang web của khách hàng. Điều này có nghĩa là mã được chạy trong trình duyệt của nạn nhân. Nhưng làm thế nào để mã đạt được điều đó ngay từ đầu? Thật không may, hiện nay nhiều trang web trực tuyến dễ bị tấn công bởi XSS. Các mục tiêu phổ biến bao gồm các diễn đàn thảo luận hoặc các trang diễn đàn. Các trang web này thường không vệ sinh đầu vào của người dùng đúng cách trước khi hiển thị tin nhắn và nhận xét. Điều này hoàn toàn tốt khi bạn có những người dùng cư xử đúng mực chỉ sử dụng văn bản và hình ảnh mèo vui nhộn. Nhưng điều gì sẽ xảy ra nếu kẻ tấn công quyết định đăng một loạt mã Javascript độc hại thay vì một bình luận chu đáo? Mã này, nếu không được vệ sinh đúng cách, có thể chạy trong trình duyệt của bất kỳ ai truy cập trang đó.

Ngăn chặn một cuộc tấn công kịch bản chéo trang

Tương tự như cuộc tấn công tiêm nhiễm SQL, cuộc tấn công bằng kịch bản chéo trang phụ thuộc vào lỗ hổng trong ứng dụng. Thực hành thiết kế phù hợp và vệ sinh đầu vào của người dùng là chìa khóa để ngăn chặn một cuộc tấn công kịch bản chéo trang.

Tấn công ransomware là gì?

Trong một cuộc tấn công bằng ransomware, tội phạm mạng sẽ cố gắng lây nhiễm vào máy của người dùng bằng cách sử dụng một phần mềm độc hại được gọi là ransomware. Ransomware đã nhanh chóng trở thành một trong những loại tấn công mạng nguy hiểm và gây thiệt hại lớn nhất được sử dụng hiện nay. Sau khi cài đặt, phần mềm sẽ bắt đầu mã hóa các tập tin của người dùng bằng thuật toán mã hóa mạnh. Phần mềm ransomware rời khỏi hệ điều hành và các trình điều khiển quan trọng để máy tiếp tục hoạt động. Phần mềm để lại tiền chuộc cho người dùng. Ghi chú thường thông báo cho người dùng rằng các tệp của họ đã được mã hóa và họ sẽ phải trả tiền chuộc để mở khóa các tệp của mình.

Các nhà nghiên cứu bảo mật đã tìm ra cách đảo ngược mã hóa trên nhiều biến thể ransomware phổ biến. Tuy nhiên, tội phạm mạng đang tiếp tục phát triển các chiến thuật của chúng hàng ngày và cần có thời gian để giải mã và phân tích phần mềm ransomware để thậm chí cố gắng bắt đầu giải mã. Phương pháp tốt nhất để bảo vệ bạn khỏi ransomware là duy trì một bản sao lưu sạch sẽ. Điều này sẽ cho phép bạn khôi phục các tập tin của mình và không cần phải trả tiền chuộc.

Duy trì chu kỳ

Việc trả tiền chuộc sẽ kéo dài chu kỳ vì tội phạm mạng sẽ tiếp tục phát triển ransomware miễn là nó có lãi.

Đó là lý do tại sao nhiều chuyên gia bảo mật cho rằng cách tốt nhất để ngăn chặn các kiểu tấn công mạng này là không trả tiền chuộc. Nếu nạn nhân tống tiền cạn kiệt, bọn tội phạm mạng sẽ tìm đến các phương pháp khác để tài trợ cho các hoạt động của chúng.

Các cuộc tấn công ransomware tập trung vào các mục tiêu lớn hơn

Ransomware cũng đã trở thành hoàn cảnh khó khăn của nhiều doanh nghiệp nhỏ và các đô thị nhỏ hoặc chính quyền địa phương. Các tổ chức này thường có ngân sách thấp hơn cho bảo mật và nhận thức tổng thể thấp hơn. Điều này khiến chúng trở thành mục tiêu dễ dàng cho bọn tội phạm mạng, những kẻ hiện có thể yêu cầu số tiền chuộc cao hơn. Một cá nhân có thể coi bộ sưu tập ảnh gia đình của họ là vô giá, nhưng điều đó không có nghĩa là họ có 10 nghìn đô la để giải mã. Một khu học chánh có hồ sơ được mã hóa? Nhiều khả năng hơn.

Giữ an toàn. Giữ an toàn mạng.

Mặc dù có vẻ như một cuộc chiến khó khăn để giữ an toàn trong bối cảnh mối đe dọa ngày càng gia tăng ngày nay đều phụ thuộc vào tư duy. Bằng cách tìm hiểu về các loại tấn công mạng phổ biến nhất, bạn đang trang bị cho mình những kiến thức cần thiết để bảo vệ bản thân khỏi tội phạm mạng. Hãy lưu ý đến thông tin bạn đưa ra và luôn nghĩ đến những hậu quả tiềm ẩn về mặt bảo mật do hành động của bạn gây ra.